Was ist Single Sign-On? Damit man nicht für jede Webseite einen eigenen Login erstellen muss, kann man sich schnell und einfach mit einem vorhandenen Social-Media- oder E-Mail-Account anmelden. In diesem Beitrag gehen wir auf die Single Sign-On Basics ein und zeigen Ihnen, was das Feature Ihrem Unternehmen bringt.

Vor kurzem haben wir ein Beispiel für die Einrichtung von Single Sign-On (SSO) in Salesforce präsentiert. Was aber bringt die Installation und was kann man damit machen?

Da dies ein eher technisches Thema ist, werden in der Folge die englischen Begriffe benutzt. Falls Fragen auftauchen, lässt sich eher eine Lösung finden als mit den selten verwendeten deutschen Begriffen.

Was ist Single Sign-On?

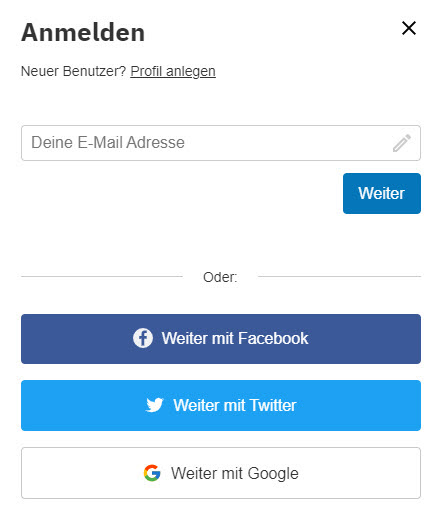

Vereinfacht, könnte man von “einmal anmelden, alles benutzen” sprechen. Oder genauer: Es werden Anmeldungen oder Anmeldedaten von Diensten und Webseiten geteilt. Im privaten Umfeld wird diese Funktion besonders gerne genutzt. Vermutlich hat jeder schon einmal eine solche Anmeldemöglichkeit auf einer Webseite gesehen:

Damit man nicht für jede Webseite einen eigenen Login erstellen muss, kann man sich schnell und einfach mit einem vorhandenen Social-Media- oder E-Mail-Account anmelden. Der Identity Provider stellt hierbei die Login-Daten bereit. Im gezeigten Beispiel sind dies Facebook, Twitter oder Google.

Im beruflichen Umfeld ist dies natürlich genauso möglich. Benutzt wird z. B. ein Microsoft Azure Active Directory oder der weit verbreitete Google Workspace. Allerdings können auch die Salesforce-Logins geteilt und für andere Dienste genutzt werden.

Die erste Frage, die man sich bei der Einführung von Single Sign-On demnach stellen sollte, lautet:

Über welches System soll die Anmeldung erfolgen?

Ist ein Unternehmen beispielsweise bereits in der Cloud und die MitarbeiterInnen melden sich mit einem Microsoft-Account an, ist dies ein guter Einstiegspunkt. Man kann sein Active Directory (als Identity Provider) nutzen und sich in Salesforce (dem Service Provider) einloggen, ohne sich ein weiteres Kennwort merken zu müssen.

Wer Salesforce seit Jahren einsetzt und z. B. ein neues Tool für die Produktkonfiguration einführen will, sollte überprüfen, ob Salesforce die Rolle des Identity Providers einnehmen kann, damit keine weiteren Logins den Workflow der KollegInnen stören.

Nach der Entscheidung, welches System die Logindaten bereitstellt, sollte man sich überlegen, wie einfach man es den anderen MitarbeiterInnen machen möchte. Mit der Federated Authentication braucht man sich nur einmal anmelden und kann direkt alle anderen Dienste nutzen. Bei der Delegated Authentication nutzt man zwar dieselben Anmeldedaten, muss diese aber auf jeder Seite erneut angeben. Dies kann z. B. sinnvoll sein, wenn es um hochsensible Daten geht und man dafür sorgen will, dass die MitarbeiterInnen diese explizit ansehen wollen und das Programm nicht aus Versehen oder durch eine andere Person geöffnet wird.

Sobald die MitarbeiterInnen in die Mittagspause oder den wohlverdienten Feierabend gehen, empfehlen wir, den Single Logout zu nutzen. Über diesen kann man sich ganz einfach von allen Systemen gleichzeitig abmelden.

Wie kommen Anmeldedaten von A nach B?

Damit sich die unterschiedlichsten Dienste untereinander verständigen und die Logindaten austauschen können, wird eine einheitliche und sichere Verbindung vorausgesetzt. Salesforce unterstützt hierbei drei unterschiedliche Varianten von Authentication Protocols. Die wohl am schnellsten und einfachsten zu konfigurierende Möglichkeit bietet SAML (Security Assertion Markup Language). SAML ist ein offener Standard zur Authentifizierung. Die meisten Anbieter unterstützen es, und in Salesforce können die Konfigurationsdateien direkt importiert und getestet werden. Als weitere standardisierte Alternative wird OpenID Connect angeboten. Auch diese Methode wird von den gängigsten Diensten unterstützt, erfordert allerdings oft noch weiteres Hintergrundwissen. Ist bereits eine Lösung im Einsatz, die nicht auf diesen Standards basiert, lässt Salesforce auch eigene Protokolle zu.

Welche Vorzüge bietet SSO Unternehmen noch?

Single Sign-On ist nur ein kleiner Bestandteil der Salesforce Identity. Im Grunde geht es immer darum, Prozesse zu vereinfachen, einheitlicher zu gestalten und Zeit zu sparen. SSO kann bei all diesen Punkten helfen.

In diesem Trailhead-Modul wird das Konzept näher erläutert.

Um die IT-Abteilung und die Salesforce-Administratoren etwas zu entlasten, kann mit Just-in-Time (JIT) Provisioning die Erstellung von neuen Usern in Salesforce automatisiert werden. Sobald sich jemand in Salesforce per SSO einloggen möchte, der noch keinen Salesforce-Zugang hat, wird im Hintergrund automatisch ein neues Userprofil erstellt. Wie die einzelnen Felder befüllt und welche Lizenzen zugewiesen werden, kann vorher natürlich definiert und vom Identity Provider übergeben werden.

Auch im Hinblick auf die Multi-Factor Authentication (MFA) kann sich Single Sign-On durchaus lohnen. Viele Webseiten benötigen bereits einen weiteren Faktor, damit der sichere Login gewährleistet ist. Bei Salesforce wird dies ebenfalls bald nötig. Wer nicht für jeden Dienst eine eigene App oder unterschiedliche Lösungen einsetzen möchte, kann Salesforce so konfigurieren, dass die MFA vom Identity Provider übernommen wird.

Natürlich gibt es noch viele weitere Begriffe und technische Feinheiten, aber das würde den Beitrag sprengen. Bei weiteren Fragen und Anregungen dürfen Sie gerne jederzeit Kontakt zu uns aufnehmen.

Quellen

- Salesforce Help: Single Sign-On

- Salesforce Help: Single Sign-On Terminology

- Trailhead: Get to Know Salesforce Identity

Photo by Kaitlyn Baker on Unsplash