Integration als unterschätztes Risiko

Ein Aspekt im Bezug auf Cloud-Services der gerne unterschätzt wird ist die Tatsache, dass es oft einer aufwendigen Integration in die eigene Systemlandschaft bedarf, um die Services effizient zu nutzen. Eine unzureichende oder mangelhafte Integration kann viele Vorteile der Cloud zunichtemachen.

Dieser Blogbeitrag wurde für uns von Gregor Logmin, Produktmanger im Cloud-Bereich der Digital Division der T-Systems, erstellt. Er greift die o.g. Problematik auf und stellt die heutigen Möglichkeiten der Integration vor. Als Beispiel dient hier die Integration der zwei „Klassiker“ SAP und Salesforce. Als Plattform dient die iPaaS-Lösung von T-Systems „Data Orchestration as a Service“ auf Basis der Informatica-Cloud.

Herausforderung

Viele Unternehmen, die Salesforce einsetzen oder einsetzen wollen, haben auch ein ERP-System, häufig SAP. Das SAP-System läuft in der Regel im Unternehmens-Rechenzentrum, während Salesforce als Cloud-Dienst über das Internet konsumiert wird. Beide Systeme beinhalten Informationen, die in beiden Systemen gepflegt werden müssen. Durch eine Integration der beiden Systeme werden Prozesse über Applikationsgrenzen ermöglicht und doppelte Eingaben minimiert.

Diese, auf den ersten Blick triviale Anforderung, stellt sich in der Praxis als Herausforderungen dar. Bei einer Integration müssen technische Hürden überwunden werden und verschiedene Aspekte müssen betrachtet werden. Nur um einige zu nennen:

- Kommunikationswege und -richtungen

- Firewalls

- Schnittstellen und APIs

- Daten-Quellen und -Ziele

- Logischer Aufbau

- Format-Anpassungen

- Abhängigkeiten

Integration kann also zu einem komplexen und teuren Projekt werden.

Salesforce & SAP = Cloud & Ground

Eine der ersten Herausforderungen liegt in der Tatsache, dass Salesforce eine Cloud-Applikation, während SAP eine On-Premises-Anwendung („Ground“) ist. Zwischen beiden Welten liegen Verbindungen, IP-Adressen, Domain-Namen und Firewalls. Vor allem eingehende Verbindungen werden häufig (zu Recht) eingeschränkt und stark reglementiert. Versucht nun eine Applikation aus dem Internet, auf ein internes System zuzugreifen, werden die Netzwerkpakete von der Firewall geblockt. Es müssen Ports freigegeben werden oder Applikationen müssen mit geeigneten Diensten, Daten im Internet bereitstellen. Beides birgt Risiken und ist teilweise durch die Unternehmens-Security-Policy nicht erlaubt. Auf jeden Fall kostet es Zeit und aufwendige Freigabe-Prozesse sind erforderlich.

Eine hybride Architektur

„Data Orchestration as a Service“ von T-Systems verfolgt bei der Integration einen sehr interessanten, hybriden Ansatz: Management und Datenverarbeitung erfolgen an verschiedenen Stellen - das Management in der Cloud, die Datenverarbeitung im Unternehmen des Nutzers.

Mit Hilfe eines sogenannten Secure-Agents wird der Datenfluss und der Ort der Verarbeitung der Daten gesteuert. Dieser Agent läuft im Unternehmensrechenzentrum und arbeitet in mehreren Schritten:

- Aufbau einer Verbindung zum „Data Orchestration“-Portal, um sich die Aufgaben zu Applikationen und zu den Verbindungen zu holen

- Aufbau der Verbindung zur Cloud-Applikation (durch vorgefertigte Konnektoren).

- Aufbau einer internen Verbindung zur SAP-Umgebung

- Verarbeitung der Daten (im Unternehmensrechenzentrum)

- Durchführung der konfigurierten Integrations-Aufgaben

Alle Schritte geschehen von innen heraus bzw. direkt im Unternehmensrechenzentrum – es handelt sich ausschließlich um „ausgehende“ Verbindungen, die in der Regel keine Änderungen an der Firewall-Konfiguration benötigen. Es verlassen lediglich die Informationen das Unternehmen, die wirklich in der Cloud gespeichert werden sollen:

Informatica hat sich ganz bewusst für diese Architektur mit dem Secure-Agent entschieden.

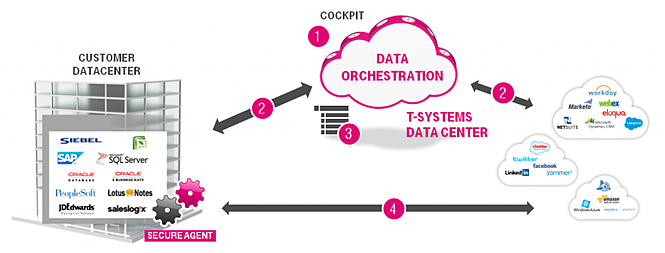

Abbildung 1: Im Management-Portal (1) konfiguriert der Nutzer die Verbindungen (2) und legt die "Aufgaben" (3) fest (was soll mit den Daten aus den verschiedenen Systemen passieren). Die Daten selbst laufen nicht über die Cloud, sondern werden über einen sogenannten "Secure-Agent" (Runtime Enviroment) im Rechenzentrum des Unternehmens verarbeitet. Dieser ist es auch, der die Verbindungen zu den jeweiligen Applikationen herstellt. Die Daten fließen also mit Hilfe des Agenten direkt zwischen den Applikationen (4).

Nutzen des Agents

Datensicherheit

- Daten werden im eigenem Rechenzentrum verarbeitet

- Umgebung muss nicht über das Internet erreichbar sein (also kein Reverse-Proxy oder Ähnliches)

- Die Security-Policy und Firewallregeln müssen in der Regel nicht geändert werden

- Es verlassen nur die Informationen das Unternehmen, die wirklich in der Zielapplikation (z.B. Salesforce) geschrieben werden müssen – alles andere wird schon vorher rausgefiltert

Performance

- Keine Abhängigkeit von der Cloud-Performance

- Performance wird nicht mit anderen Nutzern geteilt

Netzwerk

- Laufzeit-Vorteile durch die Verarbeitung am Ursprungsort

- Daten werden nicht hin und her übertragen

Dieser hybride Ansatz vereint das Beste aus beiden Welten: Flexibilität und Geschwindigkeit einer Cloud-Lösung, Performance und Sicherheit einer On-Premises-Lösung! Wie es konkret in der Praxis funktioniert, wird in einem weiteren Blogartikel am Beispiel einer Salesforce-SAP-Integration erläutert.